你是否遭遇过如下场景:

不知何时,你的手机暴响,一个暧昧或口气浑浊的女音如同刚刚和你劈过腿的问你:大哥,你最近股票赚吗?我拉你进一个免费的股票交流群吧!

你果断挂掉电话,将其拉入黑名单,并将手机调成震动模式。不久,它又开始肆意地震荡:先生,我是某P2P平台客服,关注到您还有资金没有退出,现在我们为您提供了快速退出通道,您可以加QQ号 ……

“MD,又是一个骗子!”你气愤的挂断电话,打开电脑准备查收工作邮件。这时,你的邮箱“砰砰砰”冒出十几封未查看的邮件,有向你推荐保险的,有询问你是否需要购买发票的,有卖茶叶的,还有向你介绍“保健产品”的 ……

“理财推荐”、“房屋中介”、“保险推荐”、“健康理疗”……,我们的生活正在被这些无穷无尽的询问、搭讪、骚扰、窥探、甚至诈骗,所包围!

还有让你更惊恐的:当你刚买完房子,就有人问你要不要装修;当你刚买完车子,就有人问你要不要买车险;当你刚生完孩子,就有人问你要不要母婴用品……

大数据在给我们的工作生活带来便利的同时,数据安全治理问题也依然迫在眉睫!

— 01 —

什么是数据安全?

数据安全是数据的质量属性,数据安全的目标是保障数据资产的保密性(Confidential)、完整性(Integrity)和可用性(Availability),简称CIA,也被称为数据安全三要素模型,可帮助企业保护其敏感数据免受未经授权的访问和数据泄露。如图1所示:

图1:数据安全三要素模型

(1)保密性(Confidentiality)

数据保密性,又称机密性,是指个人或组织的信息不为其他不应获得者获得,确保只有授权人员才能访问数据。间谍或黑客有可能会造成数据的保密性问题,引发数据的泄露和滥用。

(2)完整性(Integrity)

数据完整性是指数据在传输、存储信息或使用过程中,保障不被未授权的篡改或在篡改后能够被迅速发现,确保信息可靠且准确。

(3)可用性(Availability)

数据可用性是一种以使用者为中心的设计概念,确保数据既可用又可访问,以满足业务需求,可用性重点在于让产品的设计能够符合使用者的习惯与需求。高并发的访问或者DOS网络攻击,会引起网络的堵塞,破坏数据的可用性,例如:2013年底的春运抢票造成了12306网站的瘫痪,严重影响了用户的购票体现。

《一本书讲透数据治理》书中提到的数据安全除了确保数据的保密性,可用性和完整性之外,还包括数据私密性(数据隐私)。数据隐私是指恰当、合规的使用数据。当企业或个人使用数据或信息时,应获得授权,并且根据约定的目的使用数据,不得滥用数据。在某些情况下,企业未经事先批准就将大量消费者信息出售、披露或出租的给其他第三方,是违法的。

— 02 —

数据安全风险来自哪里?

关于数据泄露及数据安全威胁,威瑞森(Verizon)数据泄露调查报告(DBIR)提供了重要的观点。2019年版的DBIR报告显示:69%的安全事件是外部人员所为;34%的违规行为涉及内部参与者;2%涉及合作伙伴参与;5%为多方当事人;39%的违法行为的幕后主使是有组织犯罪集团;23%的违规行为被确定为民族或国家的行为者参与了。

我们可以将导致数据泄露的问题分为四类:黑客(目标性攻击的外部人员),恶意的内部人员,第三方(合作商、供应商),内部人员的失误。

(1)有目标性攻击的外部人员——黑客

数字化时代,数据是企业的宝贵资产能够为企业创造经济利益,这些数据资产在不法分子眼中同样具有很高的利用价值。随着有组织的网络犯罪活动不断的上升,目标性攻击越来越倾向于窃取信息,以达到获取经济利益的目的。通过一定的网络技术对信息或数据进行攻击、篡改、窃取的行为者,我们一般称之为“黑客”。黑客窃取信息的手段如表1所示:

表1:来自黑客的数据安全威胁

序号 |

攻击类型 |

说明 |

1 |

恶意软件 |

恶意软件也叫做“流氓软件”,是为了获得未经授权的访问或造成损害的目的开发的软件。恶意软件的形式多种多样,恶意软件的形式多种多样,例如:行为纪录软件、浏览器劫持软件、搜索引擎劫持软件、欺诈性广告软件、自动拨号软件、盗窃密码软件等。 |

2 |

网络病毒 |

可以通过网络传播,同时破坏某些网络组件(服务器、客户端、交换和路由设备)的程序,例如病毒,蠕虫,特洛伊木马等违法犯罪软件。一旦网络病毒感染一台计算机,它就可以在网络中迅速传播,对计算机系统造成非常大的伤害,甚至瘫痪服务器。 |

3 |

DDoS攻击 |

DDoS攻击全称是分布式拒绝服务攻击,它可以使很多的计算机在同一时间遭受到攻击,使攻击的目标无法正常使用。 |

4 |

电子邮件轰炸 |

电子邮件轰炸也就是通常所说的邮件炸弹,指的是用伪造的IP地址和电子邮件地址向同一信箱发送数以千计、万计甚至无穷多次的内容相同的垃圾邮件,致使受害人邮箱被“炸”,严重者可能会给电子邮件服务器操作系统带来危险,甚至瘫痪。 |

5 |

网络欺诈 |

攻击者佯称自己为系统管理员(邮件地址和系统管理员完全相同),给用户发送邮件要求用户修改口令(口令可能为指定字符串)或在貌似正常的附件中加载病毒或其他木马程序。 |

6 |

网络监听 |

网络监听是主机的一种工作模式,在这种模式下,主机可以接受到本网段在同一条物理通道上传输的所有信息,而不管这些信息的发送方和接受方是谁。 |

(2)恶意的内部人员

恶意的内部人员是指一些员工故意窃取数据或破坏系统,例如,使用该数据来建立竞争性业务,在黑市上出售所窃取的数据,针对真实或可感知的问题向雇主进行报复。根据Verizon数据泄露调查报告显示有34%的数据泄露行为来自内部参与者。而国内《财经》曾报道称,目前已有80%的数据泄露,都是企业内部员工所为,“黑客”攻击,不过是数据泄露来源的冰山一角。

2020年4月,据搜狐网报道,投资失败的民警肖某在苦寻投资之道时发现了“商机”——盗取公民信息出售。他利用工作便利,盗用同事的数字证书,登录公安"云搜索",非法获取公民行踪轨迹、住宿信息、车辆轨迹等个人信息,并通过支付宝、QQ群打广告,非法出售。不到两年时间里,获利180余万元。日前,衡阳市中级人民法院二审审理了该起案件。

2018年12月,在大名鼎鼎的暗网上,60万个账号的12306旅客信息被出售,涉及410万名旅客信息,包含姓名、身份证号、手机号、登录账号密码等信息,并且卖方还免费公开了部分账号,供买方验证。这个事件一时吵得沸沸扬扬,12306官方还进行了辟谣,但很快警方通报,在暗网上售卖60万个12306账号的数据贩子,就是北京某科技公司的职员。目前该案件还在审理中。

2012年8月,据《东方早报》报道:数十万条新生儿信息遭倒卖,30岁的张某到案后,交代了其利用开发、维护市卫生局出生系统数据库的职务便利,于2011年初至2012年4月,每月两次非法登录该数据库,下载新生儿出生信息累计达数十万条,并出售给李某非法获利3万余元。

注:以上数据安全事件均来自于公开的新闻报道。

企业数据泄露的一个重要威胁是来源于企业内部,来自内部人员的数据泄露往往造成的破坏和影响是巨大的并且让人防不胜防。尽管很多企业都意识到了这一点,对能够接触到数据的员工签订了保密协议,并进行了数据安全的教育和培训,然而在利益的驱使下,还是会有人铤而走险。

(3)来自第三方的威胁

缺乏足够网络安全性的合作伙伴和承包商也可能是企业数据泄露的一个重要渠道。无论是由于服务提供者所管理的在线资源配置不当、还是不安全的第三方软件,或是与第三方不安全通信渠道,如果企业并未有足够地关注与防范,那么与第三方合作可能会使企业面临巨大的数据安全风险。

2018年3月,Facebook的5000万用户信息被泄露和滥用事件,据报道就是被第三方合作伙伴剑桥分析公司泄露和滥用的。

2018年6月,赛门铁克的身份保护服务Lifelock的网站上一个程序漏洞暴露了数百万客户的电子邮件信息,而问题就出在由第三方负责管理的网站页面。

2018年5月,为医疗机构提供医疗转录服务的语音识别软件供应商Nuance,因系统漏洞,导致包括旧金山卫生局和加州大学圣迭戈分校在内的客户信息泄露,曝光了4.5万份患者记录。

注:以上数据安全事件均来自于公开的新闻报道。

(4)内部人员的失误

企业缺乏数据安全管理体系或对数据不关心,从而导致的数据破坏;企业人员缺乏数据安全意识有有效的数据安全培训而无意泄露数据;缺乏数据安全的专项技能,不具备岗位技术要求导致的数据泄露或被盗。疏忽和意外是造成企业数据安全事件的一个主要原因。使用数据的用户或系统管理员的造成的意外失误虽然无辜但代价高昂,例如,将文件复制到其个人设备,不小心将包含敏感数据的文件通过电子邮件发送给了非授权的收件人等。

数据安全风险是数据安全治理的起点,正是由于有了风险、有了特定威胁动机的威胁源,使用各种攻击方法、利用信息系统的各种脆弱性、对信息资产造成各种影响,才引起了数据安全问题。

— 03 —

数据安全治理的定义

根据国际标准化组织(ISO)对计算机系统安全防护的定义:“为数据处理系统建立和采用的技术和管理的安全保护,保护计算机硬件、软件和数据不因偶然和恶意的原因遭到破坏、更改和泄露”。

由此我们可以将数据的安全理解为:通过采用各种技术和管理措施,使网络系统正常运行,从而确保数据的可用性、完整性和保密性。换句话说,数据安全管理就是确保数据未被未经授权的个人或组织使用或访问所有策略和流程。

在Gartner 2017安全与风险管理峰会上,分析师Marc发表《2017年数据安全态势》演讲,提及了“数据安全治理(Data Security Governance)”,Marc将其比喻为“风暴之眼”,以此来形容数据安全治理(DSG)在数据安全领域中的重要地位及作用。

Gartner对数据安全治理的基本定义:“数据安全管理绝不仅仅是一套用工具组合的产品级解决方案,而是从决策层到技术层,从管理制度到工具支撑,自上而下贯穿整个组织架构的完整链条。组织内的各个层级之间需要对数据安全治理的目标和宗旨取得共识,确保采取合理和适当的措施,以最有效的方式保护信息资源。”

笔者认为:数据安全治理是从企业战略、企业文化、组织建设、业务流程、规章制度、技术工具等各方面提升数据安全风险的应对能力的过程,控制数据安全风险或将风险带来的影响降至最低。

通过采用一系列数据安全策略,应用系统和技术来保护网络上的数据文件,数据库中的敏感信息。数据安全策略和技术可以识别数据集信息敏感性、重要性、合规性等要求,然后应用适当的保护措施来保护这些数据资源。

数据安全治理涉及多种技术,流程和实践,以确保数据的安全和防止未经授权的非法访问。同时,数据安全治理还应专注于保护个人敏感数据,例如:个人身份及联系信息或关键业务知识产权。

— 04 —

数据安全治理的体系

数据安全治理主要是围绕着数据安全的脆弱性,针对面临的各种风险,制定针对性的策略,将风险减少至可以接受的程度。在整个数据安全治理的过程中,最为重要是通过制定合适数据安全策略。

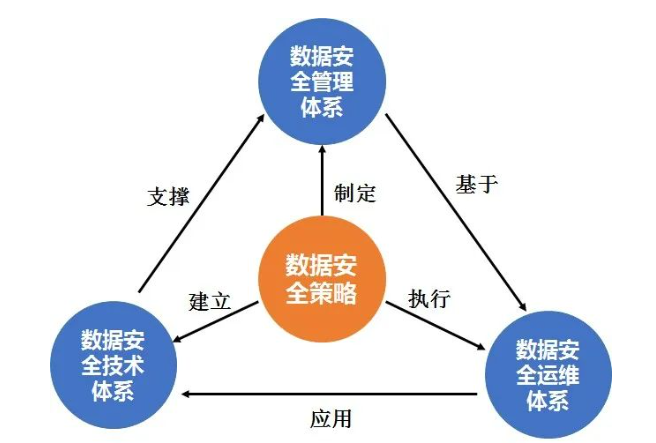

企业数据安全治理体系是一个以风险和策略为基础,以运维体系为纽带,以技术体系为手段,将三者和数据资产基础设施进行有机结合的整体,贯穿于数据的整个生命周期。通过将技术、管理、制度和人员的要求等措施相互结合,最终实现数据安全治理目标。如图2所示:

图2:数据安全治理体系构成

企业数据安全治理体系主要包含以下五个部分:

数据安全治理目标:重点强调安全目标与业务目标的对其;

数据安全管理体系:主要包括:组织与人员,数据安全认责策略,数据安全管理制度等;

数据安全技术体系:主要包括:数据全生命周期的敏感数识别,数据分类与分级,数据访问控制,数据安全审计等;

数据安全运维体系:主要包括:定期稽核策略、动态防护策略、数据备份策略、数据安全培训等;

数据安全基础设施:重点强调数据所在宿主机的物理安全和网络安全。

图3:数据安全治理各体系之间的关系如上图,数据安全治理体系架构中,数据安全策略是核心,数据安全管理体系是基础,数据安全技术体系为支撑,数据安全运维体系是应用。数据安全策略通过管理体系制定,通过技术体系创建,通过安全运维体系执行。

数据安全治理从战略和战术层面支撑数据治理的开展,通过实施安全访问、分级分类、合规使用的数据安全策略,以实现业务的目标,例如:满足法律法规要求,保护消费者隐私等。

注:本文摘自《一本书讲透数据治理》,机械工业出版社。本文重点介绍了数据安全的定义,数据安全威胁的来源,并给出了数据安全治理的框架,下篇我们将重点分享数据安全治理的策略和相关技术。

来源:大数据架构师

作者:石秀峰